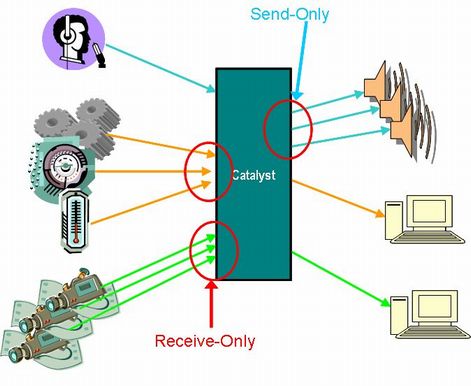

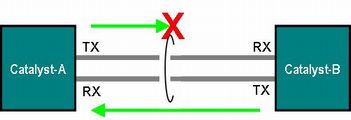

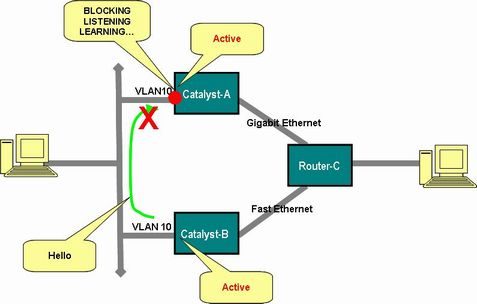

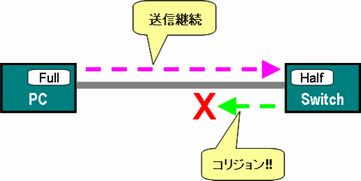

EtherChannel 傪慻傫偱偄傞僀儞僞乕僼僃僀僗傪僩儔僢僉儞僌偟偨偄偙偲傕偁傝傑偡丅

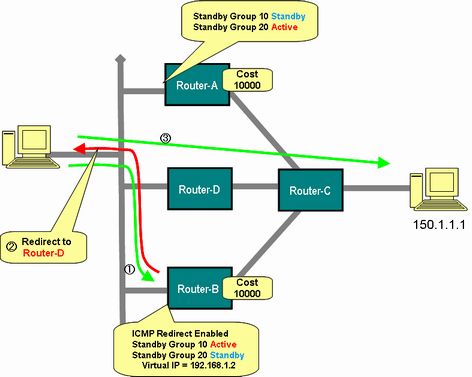

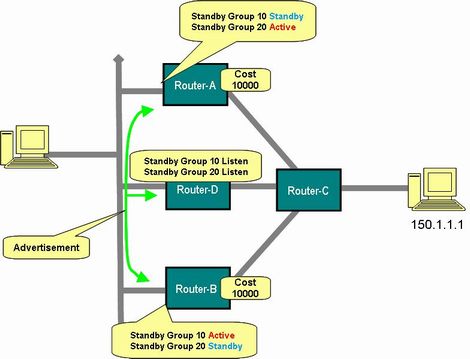

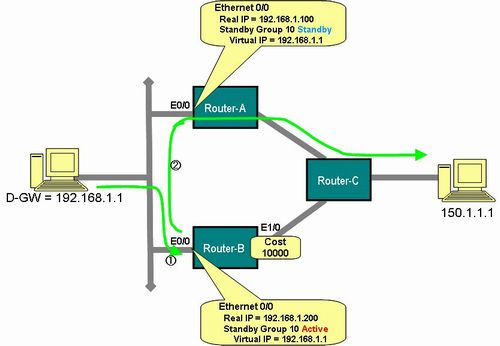

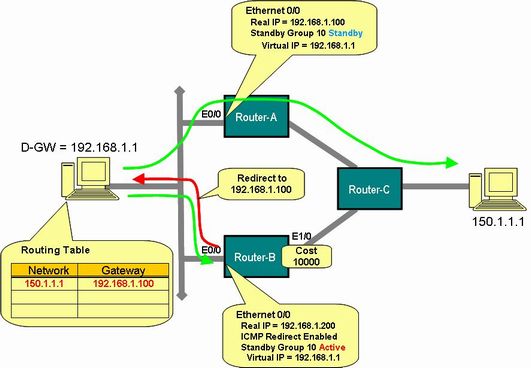

Channel 撪偺暔棟僀儞僞乕僼僃僀僗偺堦偮偑巊梡晄壜偲側偭偰傕丄Channel 帺懱偼傾僢僾偟偰偄傑偡丅

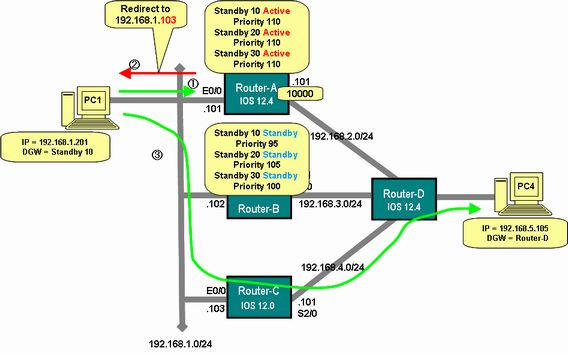

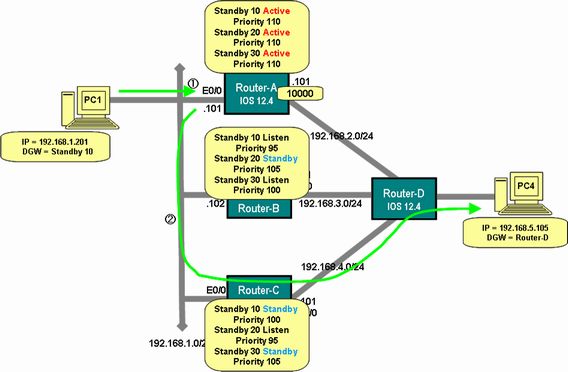

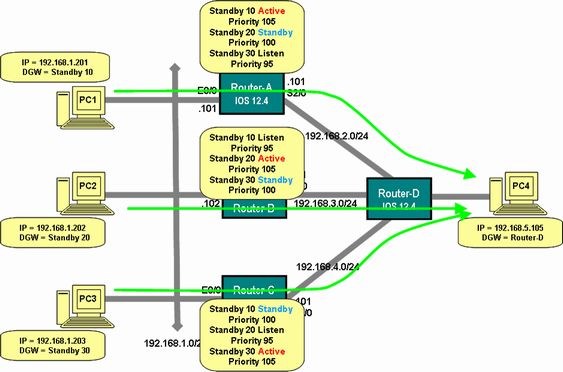

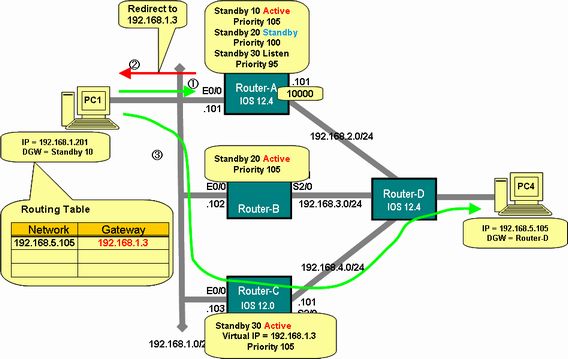

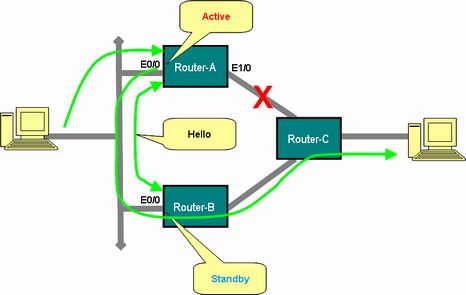

Channel 撪偺暔棟僀儞僞乕僼僃僀僗偑尭偭偰偄偒丄Standby Router 懁偺儕儞僋偺曽偑懢偔側偭偨帪揰偱丄Active Router 偺愗傝懼偊偑敪惗偡傞偺偑棟憐偱偡丅

Channel 撪偺暋悢偺暔棟僀儞僞乕僼僃僀僗傪丄偦傟偧傟僩儔僢僉儞僌偡傞偙偲偼壜擻偱偡丅

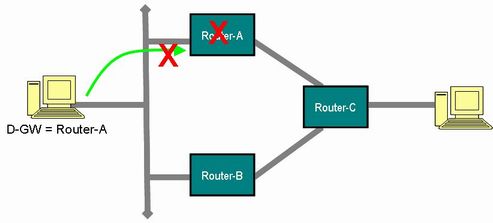

偟偐偟丄偙傟傑偱尒偰偒偨boolean and 傗boolean or 偱偼丄偦偙傑偱廮擃側懳墳偼偱偒傑偣傫丅

乽慡晹偺僀儞僞乕僼僃僀僗偑僟僂儞偟偨傜乿偲偐乽堦偮偱傕傾僢僾偟偨傜乿偲丄椉嬌抂偱偡丅

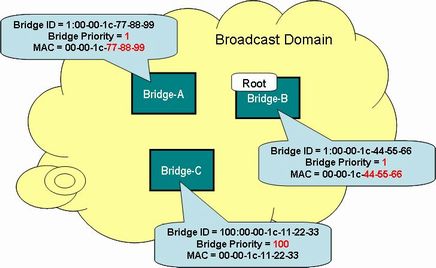

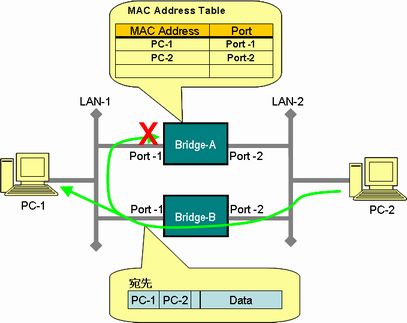

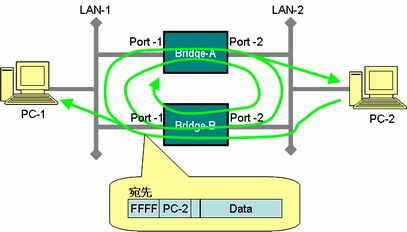

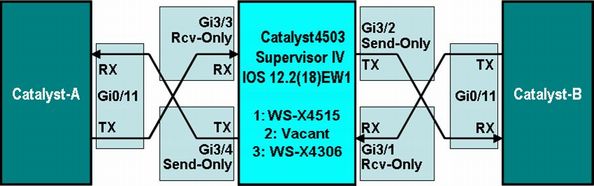

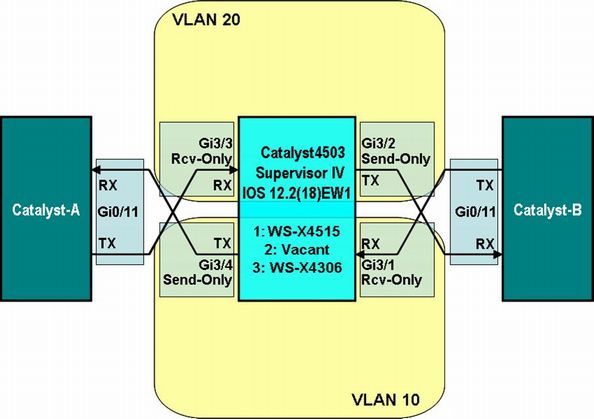

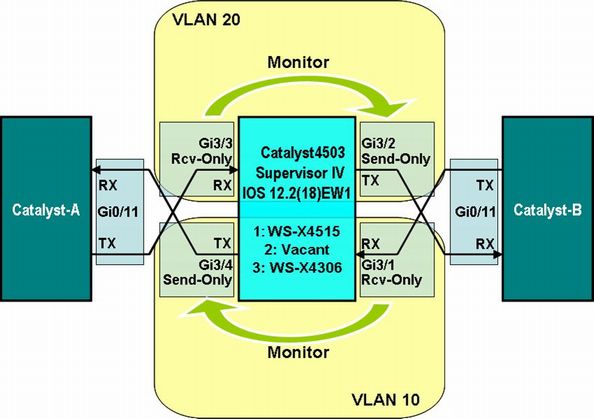

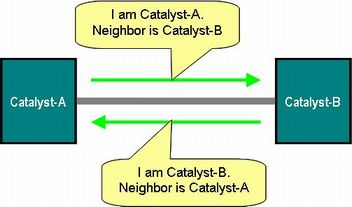

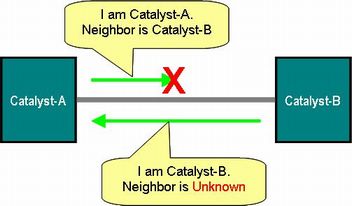

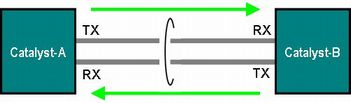

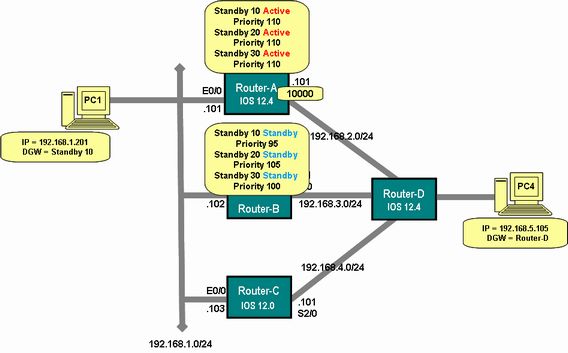

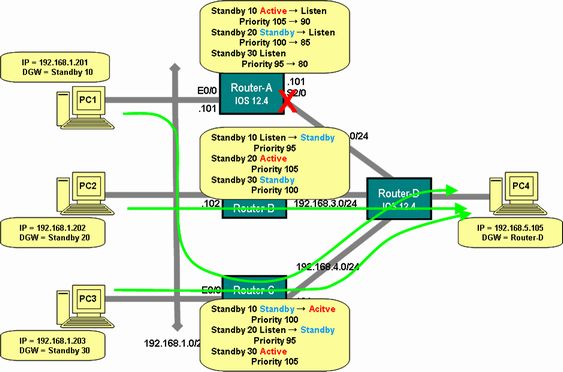

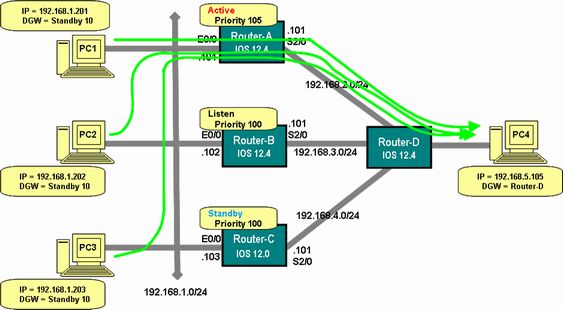

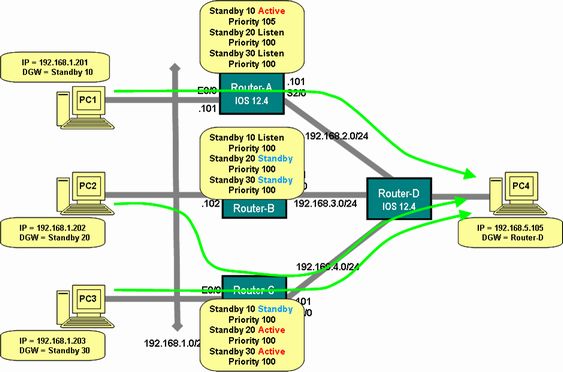

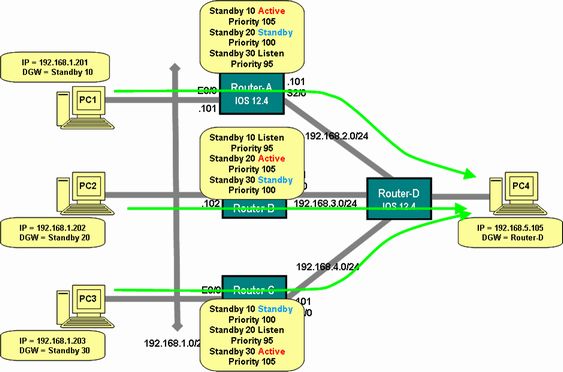

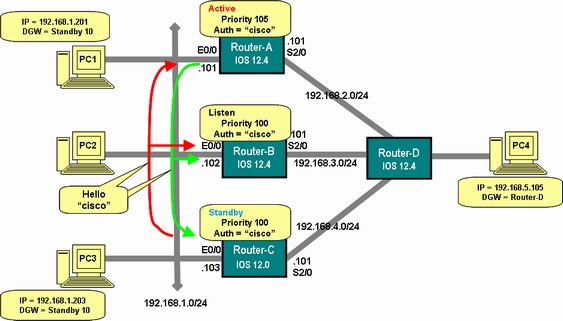

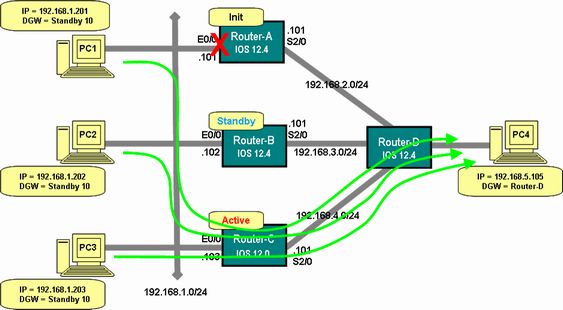

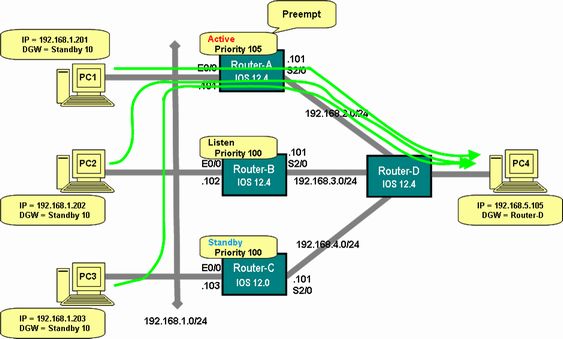

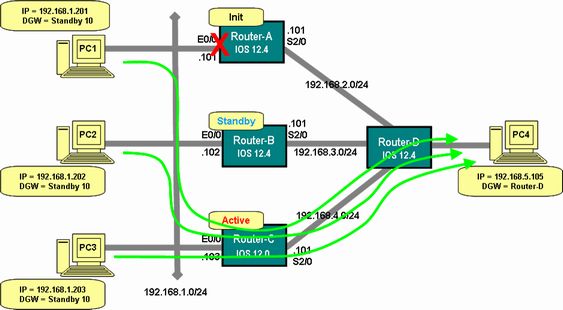

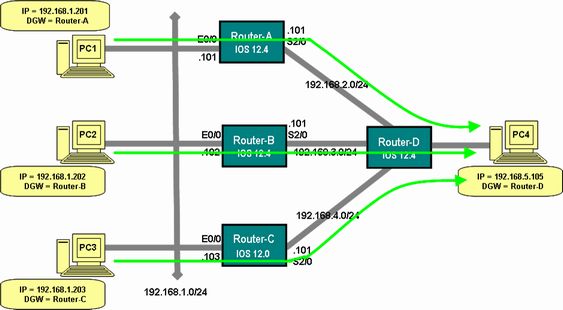

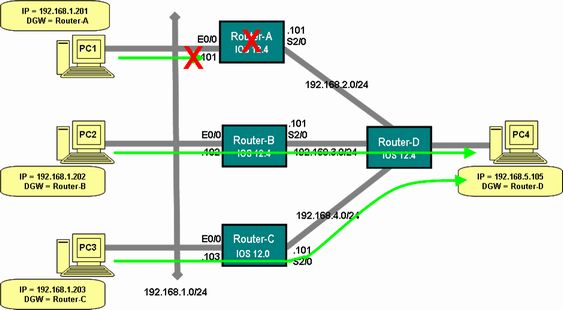

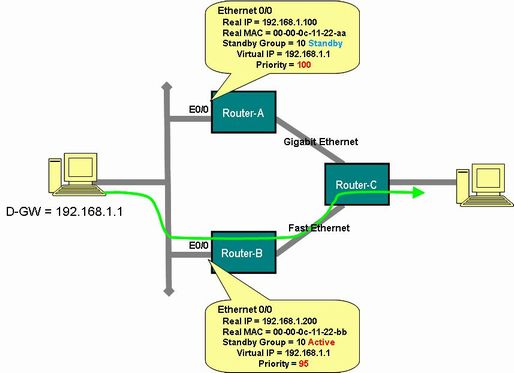

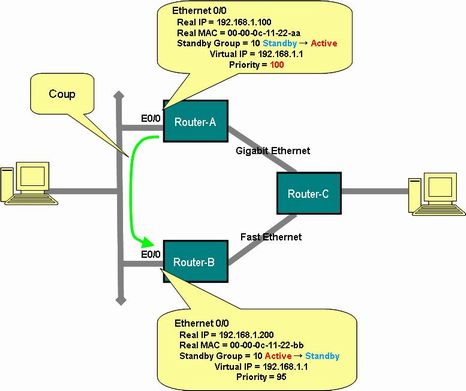

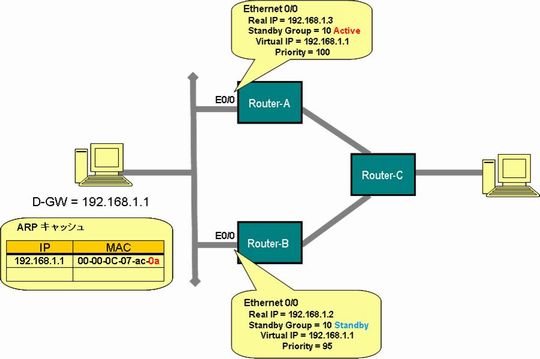

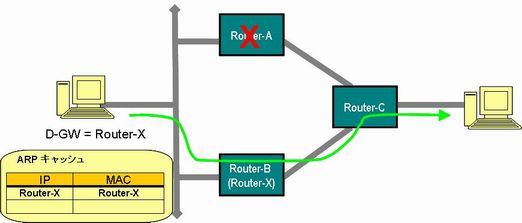

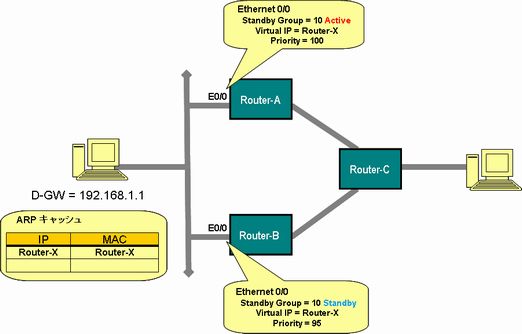

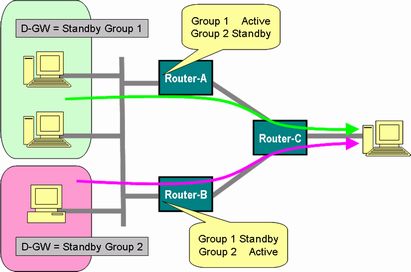

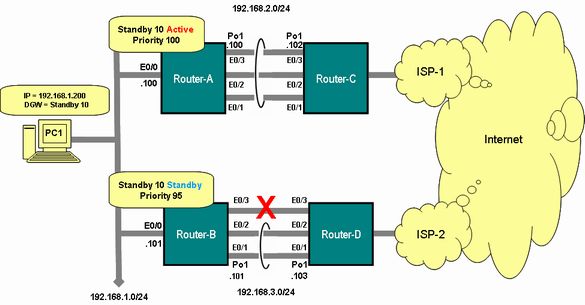

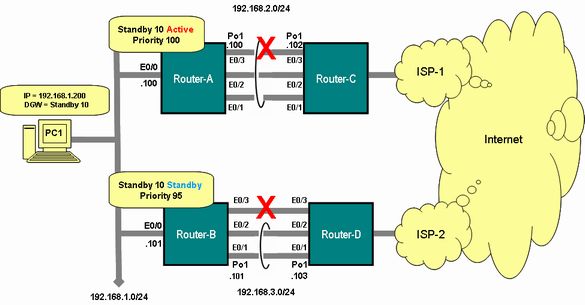

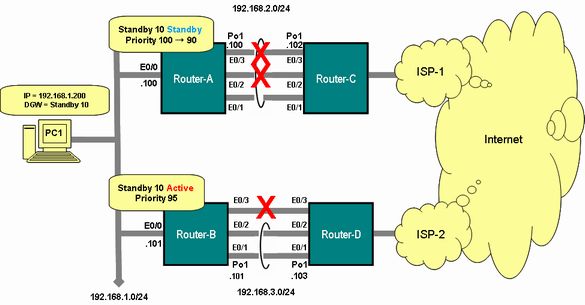

忋恾偱偼丄Router-A 偲C 偺娫偼丄3杮偺Ethernet 偱EtherChannel 傪峔惉偟偰偄傑偡丅

Router-B 偲D 偺娫傕丄3杮偺Ethernet 偱EtherChannel 傪峔惉偟偰偄傑偡偑丄1杮偼僟僂儞偟偰偄傑偡丅

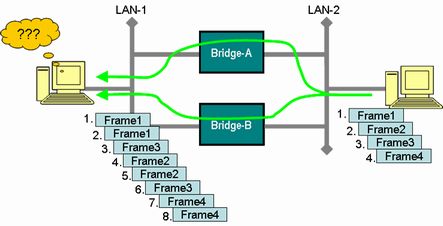

偙偺忬懺偱丄Router-A 偲C 偺娫偺儕儞僋偑堦杮僟僂儞偟偰傕丄Standby Router 懁(Router-B) 偺儕儞僋偲摨偠懷堟暆側偺偱丄Active Router 偑愗懼傢傞昁梫惈偼尒傜傟傑偣傫丅

Router-A 偲C 偺娫偺儕儞僋偑傕偆堦杮僟僂儞偟偰丄Channel 撪偺儕儞僋偑堦杮偩偗偵側傞偲丄Standby Router 懁(Router-B) 偺儕儞僋偺曽偑懢偔側傝傑偡丅

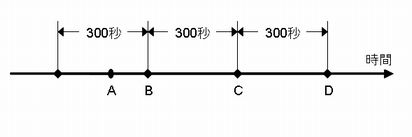

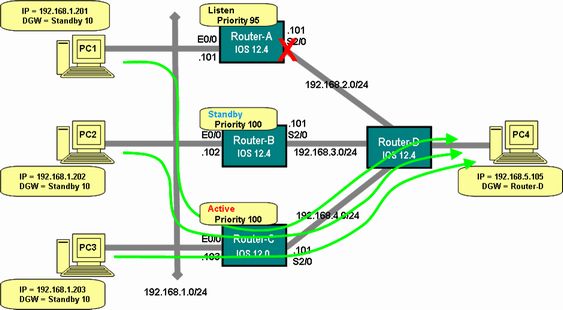

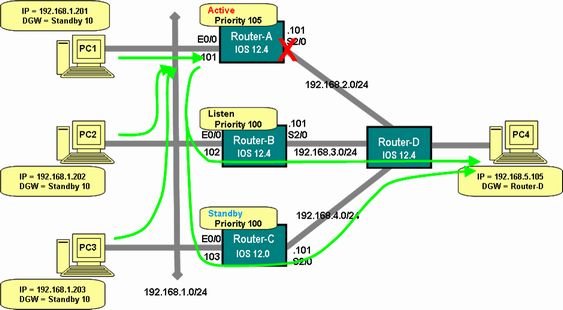

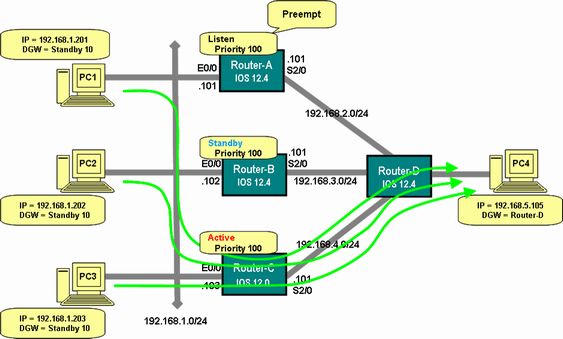

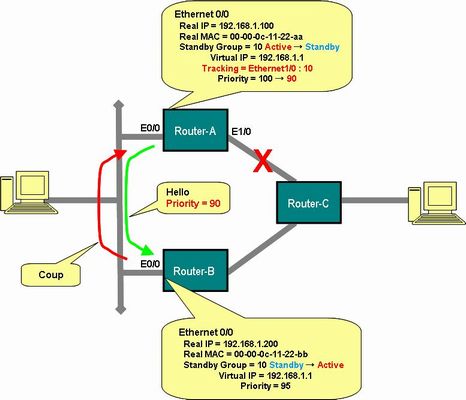

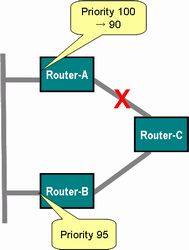

崱夞偼丄Router-A 偲C 偺娫偺儕儞僋偑1杮埲壓偵側偭偨傜丄Standby Group 偺僾儔僀僆儕僥傿傪壓偘丄2杮埲忋偵側偭偨傜丄僾儔僀僆儕僥傿傪尦偵栠偡傛偆偵愝掕偟傑偡丅

仸 杮儁乕僕偱偼丄Debug 僐儅儞僪傪巊梡偟傑偡丅

杮儁乕僕偺撪梕傪幚嵺偵帋偝傟傞応崌偼丄帠慜偵乽Debug 僐儅儞僪偵偮偄偰乿傪偍撉傒偔偩偝偄丅

Router-A#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router-A(config)#track 1 interface ethernet 0/1 line-protocol嘆

Router-A(config-track)#delay down 1 up 15

Router-A(config-track)#exit

Router-A(config)#track 2 interface ethernet 0/2 line-protocol

Router-A(config-track)#delay down 1 up 15

Router-A(config-track)#exit

Router-A(config)#track 3 interface ethernet 0/3 line-protocol

Router-A(config-track)#delay down 1 up 15

Router-A(config-track)#exit

Router-A(config)#track 10 list threshold weight嘇

Router-A(config-track)#object 1 weight 20嘊

Router-A(config-track)#object 2 weight 20

Router-A(config-track)#object 3 weight 20

Router-A(config-track)#threshold weight up 40 down 20嘋

Router-A(config-track)#exit

Router-A(config)#interface ethernet0/0

Router-A(config-if)#standby 10 track 10 decrement 10嘍

Router-A(config-if)#^Z

Router-A#

嘆 Track 1丄2丄3 偵偦傟偧傟丄Ethernet0/1丄0/2丄0/3 偺Line Protocol 傪僩儔僢僉儞僌懳徾偲偟偰巜掕偟傑偡丅

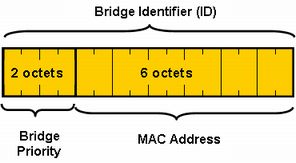

嘇 Track 10 傪嶌惉偟丄Object 傪List 巜掕偟傑偡丅

嘊 愭偵嶌惉偟偨Track 1丄2丄3 傪偦傟偧傟Object 1丄2丄3 偲偟偰巜掕偟丄20偺廳傒傪愝掕偟傑偡丅

嘋 僩儔僢僉儞僌偺鑷抣(Threshold) 傪愝掕偟傑偡丅偙偺椺偼丄廳傒偑20埲壓偵側偭偨傜僟僂儞丄40埲忋偵側偭偨傜傾僢僾偲敾抐偡傞偙偲傪堄枴偟傑偡丅

嘍 Standby Group 10 偵丄Track 100傪懳徾偲偡傞Object Tracking 傪愝掕偟傑偡丅僾儔僀僆儕僥傿偺壓偘暆偼10偱偡丅

埲忋偱愝掕偼姰椆偱偡丅

Router-A 偱丄show track 傪妋擣偟傑偡丅

Router-A#show track

Track 1

Interface Ethernet0/1 line-protocol

Line protocol is Up

2 changes, last change 00:00:16

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 2

Interface Ethernet0/2 line-protocol

Line protocol is Up

1 change, last change 00:02:18

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 3

Interface Ethernet0/3 line-protocol

Line protocol is Up

1 change, last change 00:02:00

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 10

List threshold weight

Threshold Weight is Up (60/60)

2 changes, last change 00:01:36

object 1 weight 20 Up (20/60)

object 2 weight 20 Up (20/60)

object 3 weight 20 Up (20/60)

Threshold weight down 20 up 40

Tracked by:

HSRP Ethernet0/0 10

Router-A#

偡傋偰偑惓忢偵摦嶌偟偰偄傞偲偒丄Track 100 偺廳傒偼60偁傝傑偡丅

Track 100偺娔帇懳徾偱偁傞Track 1丄2丄3偺偳傟偐偑僟僂儞偡傞偲丄廳傒偼20尭傝傑偡丅擇偮栚偺Track 偑僟僂儞偡傞偲丄偝傜偵廳傒偼20尭傝丄20偵側傝傑偡丅

Track 100 偺廳傒偑20埲壓偵側傞偲丄Track 100偼僟僂儞偟偨偲敾抐偟丄傾儔乕儉偑偁偑傝傑偡丅

Standby Group 10 偼丄傾儔乕儉傪庴偗偰丄僾儔僀僆儕僥傿傪10尭傜偟傑偡丅

Track 1丄2丄3偺僟僂儞偟偰偄偨擇偮偺偆偪偺偳偪傜偐偑傾僢僾偡傞偲丄廳傒偼40偵憹偊傑偡丅

Track 100 偼傾僢僾偟偨偲敾抐偝傟丄傾儔乕儉偑偁偑傝丄偦傟傪庴偗偰Standby Group 10偺僾儔僀僆儕僥傿偑10憹偊傑偡丅

偮傑傝丄EtherChannel 撪偺儕儞僋偑堦偮埲壓偵側傟偽僟僂儞丄擇偮埲忋偵側傟偽傾僢僾丄偲敾抐偝傟丄Standby Group 偺僾儔僀僆儕僥傿傪憖嶌偡傞偙偲偑偱偒傑偡丅

偱偼丄幚嵺偵忈奞傪敪惗偝偣偰丄忬嫷傪娤嶡偟傑偟傚偆丅

Router-A 偱丄debug track 傪幚峴偟偰偍偒傑偡丅

乽Debug 僐儅儞僪偵偮偄偰乿傪偍撉傒偔偩偝偄丅

Router-A#

Router-A#debug track

Router-A#

Router-A 偺僀儞僞乕僼僃僀僗Ethernet0/1 傪shutdown 偟傑偡丅

Router-A(config)#interface ethernet 0/1

Router-A(config-if)#shutdown

Router-A(config-if)#

*Feb 11 23:36:10.272: Track: 1 Down change delayed for 1 secs

*Feb 11 23:36:11.272: Track: 1 Down change delay expired

*Feb 11 23:36:11.272: Track: 1 Change #2 interface Et0/1, line-protocol Up->Down

*Feb 11 23:36:11.276: %OSPF-5-ADJCHG: Process 1, Nbr 1.1.1.3 on Ethernet0/1 from FULL to DOWN, Neighbor Down: Interface down or detached

Router-A(config-if)#

Router-A(config-if)#

*Feb 11 23:36:12.268: %LINK-5-CHANGED: Interface Ethernet0/1, changed state to administratively down

*Feb 11 23:36:13.268: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0/1, changed state to down

Router-A(config-if)#^Z

Router-A#

Router-A 偱丄show track 傪妋擣偟傑偡丅

Router-A#show track

Track 1

Interface Ethernet0/1 line-protocol

Line protocol is Down (hw admin-down)

2 changes, last change 00:00:16

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 2

Interface Ethernet0/2 line-protocol

Line protocol is Up

1 change, last change 00:02:18

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 3

Interface Ethernet0/3 line-protocol

Line protocol is Up

1 change, last change 00:02:00

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 10

List threshold weight

Threshold Weight is Up (40/60)

2 changes, last change 00:01:36

object 1 weight 20 Down (0/60)

object 2 weight 20 Up (20/60)

object 3 weight 20 Up (20/60)

Threshold weight down 20 up 40

Tracked by:

HSRP Ethernet0/0 10

Router-A#

Ethernet0/1 偑僟僂儞偟偰丄Track 1 偺廳傒20偑尭傝丄廳傒偼40偵側傝傑偟偨丅

偟偐偟丄傑偩Track 10 偼傾僢僾偟偰偄傑偡丅

show standby 傪妋擣偟傑偡丅

Router-A#show standby

Ethernet0/0 - Group 10

State is Active

2 state changes, last state change 00:04:02

Virtual IP address is 192.168.1.1

Active virtual MAC address is 0000.0c07.ac0a

Local virtual MAC address is 0000.0c07.ac0a (v1 default)

Hello time 3 sec, hold time 10 sec

Next hello sent in 0.876 secs

Preemption enabled

Active router is local

Standby router is 192.168.1.101, priority 95 (expires in 8.756 sec)

Priority 100 (default 100)

Track object 10 state Up decrement 10

IP redundancy name is "hsrp-Et0/0-10" (default)

Router-A#

懕偄偰丄Ethernet0/2 傪shutdown 偟傑偡丅

Router-A#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router-A(config)#interface ethernet0/2

Router-A(config-if)#shutdown

Router-A(config-if)#

*Feb 11 23:36:51.480: Track: 2 Down change delayed for 1 secs

*Feb 11 23:36:52.484: Track: 2 Down change delay expired

*Feb 11 23:36:52.484: Track: 2 Change #2 unterface Et0/2, line-protocol Up->Down*Feb 11 23:36:52.948: Track: 10 Change #3 list, threshold weight Up->Down(->20)

Router-A(config-if)#

*Feb 11 23:36:52.952: %OSPF-5-ADJCHG: Process 1, Nbr 1.1.1.3 on Ethernet0/2 from FULL to DOWN, Neighbor Down: Interface down or detached

Router-A(config-if)#

*Feb 11 23:36:53.364: %HSRP-6-STATECHANGE: Ethernet0/0 Grp 10 state Active -> Speak

Router-A(config-if)#

*Feb 11 23:36:53.480: %LINK-5-CHANGED: Interface Ethernet0/2, changed state

to administratively down

*Feb 11 23:36:54.480: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0/2, changed state to down

Router-A(config-if)#

*Feb 11 23:37:01.880: %HSRP-6-STATECHANGE: Ethernet0/0 Grp 10 state Speak -> Standby

Router-A(config-if)#Router-A(config-if)#^Z

Router-A#

Router-A 偱丄show track 傪妋擣偟傑偡丅

Router-A#show track

Track 1

Interface Ethernet0/1 line-protocol

Line protocol is Down (hw admin-down)

2 changes, last change 00:01:06

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 2

Interface Ethernet0/2 line-protocol

Line protocol is Down (hw admin-down)

2 changes, last change 00:00:25

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 3

Interface Ethernet0/3 line-protocol

Line protocol is Up

1 change, last change 00:02:49

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 10

List threshold weight

Threshold Weight is Down (20/60)

3 changes, last change 00:00:25

object 1 weight 20 Down (0/60)

object 2 weight 20 Down (0/60)

object 3 weight 20 Up (20/60)

Threshold weight down 20 up 40

Tracked by:

HSRP Ethernet0/0 10

Router-A#

Ethernet0/1 偵懕偄偰Ethernet0/2偑僟僂儞偟偰丄Track 2 偺廳傒20偑尭傝丄廳傒偼20偵側傝傑偟偨丅

Track 10 偼僟僂儞偟傑偡丅

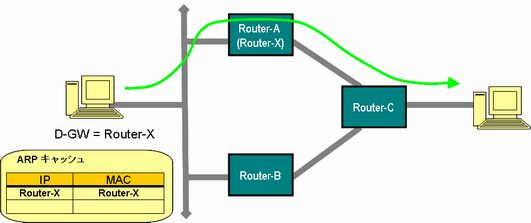

Standby Group 10 偺僾儔僀僆儕僥傿偑10壓偘傜傟丄State 偼Active 偐傜Speak 傊丄偦偟偰Standby 傊堏峴偟傑偡丅

show standby 傪妋擣偟傑偡丅

Router-A#show standby

Ethernet0/0 - Group 10

State is Standby

2 state changes, last state change 00:04:56

Virtual IP address is 192.168.1.1

Active virtual MAC address is 0000.0c07.ac0a

Local virtual MAC address is 0000.0c07.ac0a (v1 default)

Hello time 3 sec, hold time 10 sec

Next hello sent in 0.404 secs

Preemption enabled

Active router is 192.168.1.101, priority 95 (expires in 9.328 sec)

Standby router is local

Priority 90 (default 100)

Track object 10 state Down decrement 10

IP redundancy name is "hsrp-Et0/0-10" (default)

Router-A#

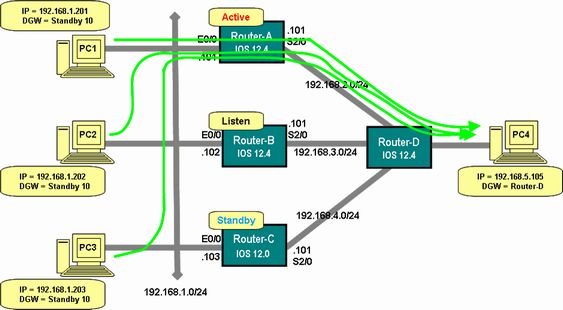

愭傎偳shutdown 偟偨Ethernet0/1 傪no shutdown 偟傑偡丅

Router-A#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router-A(config)#interface ethernet 0/1

Router-A(config-if)#no shutdown

*Feb 11 23:38:25.356: Track: 1 Up change delayed for 15 secs

Router-A(config-if)#

*Feb 11 23:38:27.352: %LINK-3-UPDOWN: Interface Ethernet0/1, changed state t

o up

*Feb 11 23:38:28.352: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0/1, changed state to up

Router-A(config-if)#^Z

*Feb 11 23:38:28.820: %OSPF-5-ADJCHG: Process 1, Nbr 1.1.1.3 on Ethernet0/1 from LOADING to FULL, Loading Done

Router-A(config-if)#

*Feb 11 23:38:40.356: Track: 1 Up change delay expired

*Feb 11 23:38:40.356: Track: 1 Change #3 interface Et0/1, line-protocol Down->Up

*Feb 11 23:38:40.948: Track: 10 Change #4 list, threshold weight Down->Up(->40)

Router-A(config-if)#

*Feb 11 23:38:41.628: %HSRP-6-STATECHANGE: Ethernet0/0 Grp 10 state Standby -> Active

Router-A(config-if)#

Router-A 偱丄show track 傪妋擣偟傑偡丅

Router-A#show track

Track 1

Interface Ethernet0/1 line-protocol

Line protocol is Up

3 changes, last change 00:00:08

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 2

Interface Ethernet0/2 line-protocol

Line protocol is Down (hw admin-down)

2 changes, last change 00:01:56

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 3

Interface Ethernet0/3 line-protocol

Line protocol is Up

1 change, last change 00:04:21

Delay up 15 secs, down 1 sec

Tracked by:

Track-list 10

Track 10

List threshold weight

Threshold Weight is Up (40/60)

4 changes, last change 00:00:10

object 1 weight 20 Up (20/60)

object 2 weight 20 Down (0/60)

object 3 weight 20 Up (20/60)

Threshold weight down 20 up 40

Tracked by:

HSRP Ethernet0/0 10

Router-A#

Ethernet0/1 偑傾僢僾偟丄Track 2 偺廳傒20偑憹偊丄廳傒偼40偵側傝傑偟偨丅

Track 10 偼傾僢僾偟傑偡丅

Standby Group 10 偺僾儔僀僆儕僥傿偑10忋偑傝丄State 偼Standby 偐傜Active 傊堏峴偟傑偡丅

show standby 傪妋擣偟傑偡丅

Router-A#show standby

Ethernet0/0 - Group 10

State is Active

2 state changes, last state change 00:06:24

Virtual IP address is 192.168.1.1

Active virtual MAC address is 0000.0c07.ac0a

Local virtual MAC address is 0000.0c07.ac0a (v1 default)

Hello time 3 sec, hold time 10 sec

Next hello sent in 2.544 secs

Preemption enabled

Active router is local

Standby router is 192.168.1.101, priority 95 (expires in 4.253 sec)

Priority 100 (default 100)

Track object 10 state Up decrement 10

IP redundancy name is "hsrp-Et0/0-10" (default)

Router-A#

Standby Group 10 偼尦偵栠傝傑偟偨丅

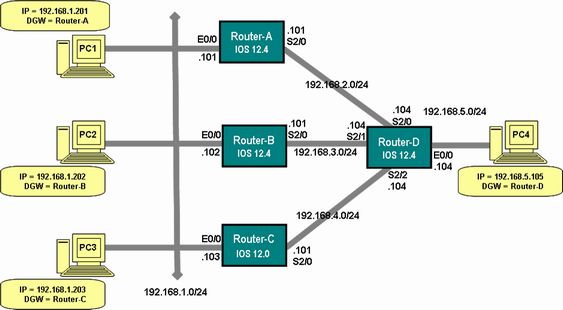

崱夞偼丄EtherChannel 撪偺暔棟儕儞僋傪懳徾偲偟傑偟偨偑丄Channel 偱偼側偔丄暿乆側儕儞僋傪懳徾偲偟偰廳傒晅偗傪偡傞偙偲傕壜擻偱偡丅

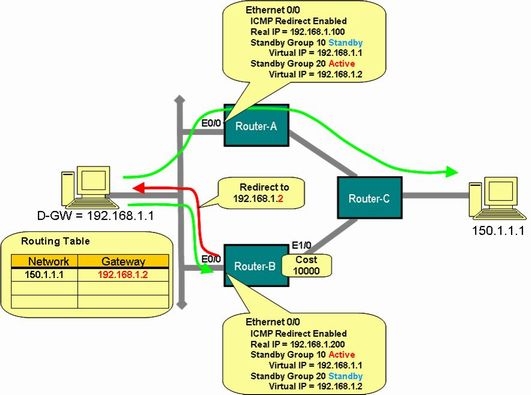

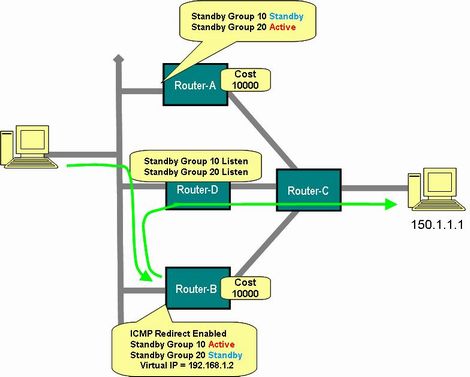

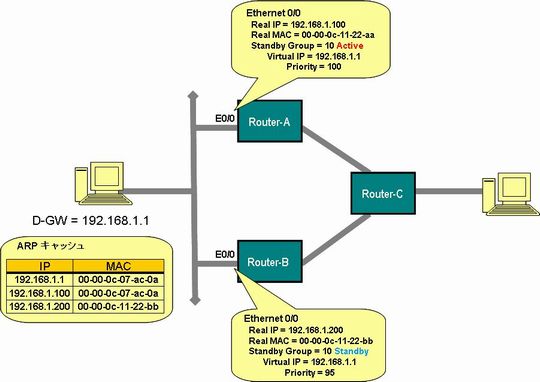

HSRP 傪媶傔傞 (1) 偼偠傔偵

HSRP 傪媶傔傞 (2) 僶乕僠儍儖儖乕僞

HSRP 傪媶傔傞 (3) 僶乕僠儍儖儖僞乕偺傾僪儗僗

HSRP 傪媶傔傞 (4) Hello 偺岎姺

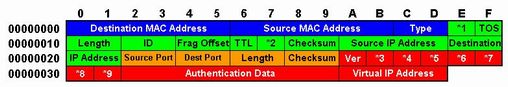

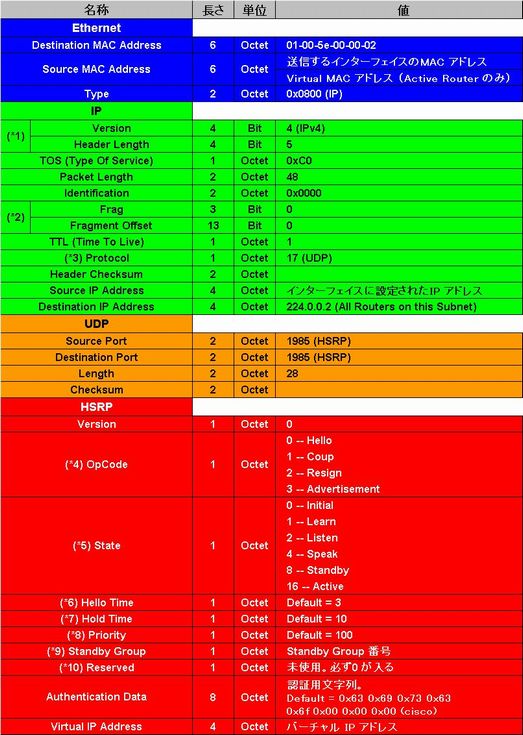

HSRP 傪媶傔傞 (5) HSRP 偺僷働僢僩僼僅乕儅僢僩

HSRP 傪媶傔傞 (6) HSRP 儊僢僙乕僕偺庬椶

HSRP 傪媶傔傞 (7) HSRP 偺Timer

HSRP 傪媶傔傞 (8) HSRP 僗僥乕僩(State)

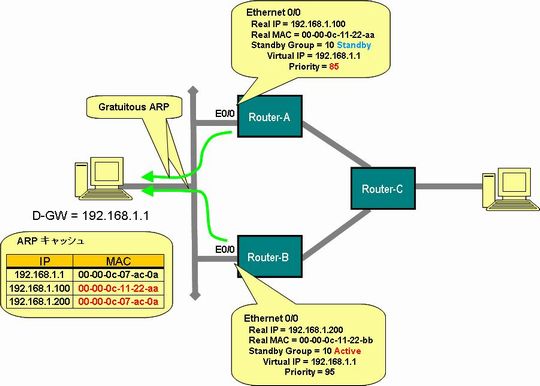

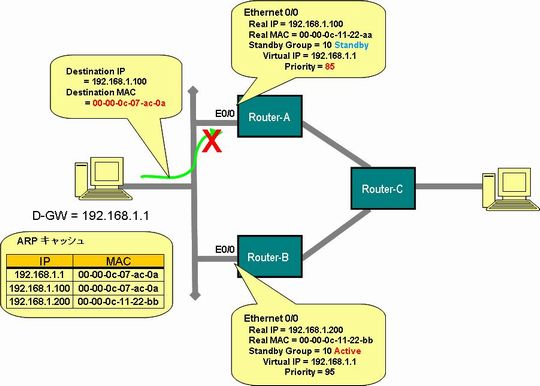

HSRP 傪媶傔傞 (9) Gratuitous ARP

HSRP 傪媶傔傞(10) Preempt

HSRP 傪媶傔傞(11) Interface Tracking

HSRP 傪媶傔傞(12) BIA (Burnt In Address)

HSRP 傪媶傔傞(13) Authentication

HSRP 傪媶傔傞(14) ICMP Redirect

HSRP 傪媶傔傞(15) ICMP Redirect 偲偺嫤挷摦嶌

HSRP 傪媶傔傞 - 幚慔曇(1) HSRP 傪愝掕偡傞慜偺忬嫷傪妋擣偡傞

HSRP 傪媶傔傞 - 幚慔曇(2) Standby Group 傪偮偔傞

HSRP 傪媶傔傞 - 幚慔曇(3) Active Router 偵忈奞傪敪惗偝偣偰傒傞(1)

HSRP 傪媶傔傞 - 幚慔曇 (4) Preempt 偲僾儔僀僆儕僥傿傪愝掕偡傞

HSRP 傪媶傔傞 - 幚慔曇 (5) Active Router 偵忈奞傪敪惗偝偣偰傒傞(2)

HSRP 傪媶傔傞 - 幚慔曇 (6) Interface Tracking

HSRP 傪媶傔傞 - 幚慔曇 (7) Timer 傪曄峏偡傞

HSRP 傪媶傔傞 - 幚慔曇 (8) Standby Group 偵嶲壛偡傞儖乕僞偺擣徹

HSRP 傪媶傔傞 - 幚慔曇 (9) Standby Group 傪捛壛偡傞

HSRP 傪媶傔傞 - 幚慔曇(10) Active Router 偵忈奞傪敪惗偝偣偰傒傞(3)

HSRP 傪媶傔傞 - 幚慔曇(11) Standby Group 偵柤慜傪晅偗傞

HSRP 傪媶傔傞 - 幚慔曇(12) ICMP Redirect(1)Active Router

HSRP 傪媶傔傞 - 幚慔曇(13) ICMP Redirect(2)Passive Router

HSRP 傪媶傔傞 - 幚慔曇(14) ICMP Redirect(1)Unknown Router

HSRP 傪媶傔傞 - 幚慔曇(15) 愝掕梡僐儅儞僪(1)

HSRP 傪媶傔傞 - 幚慔曇(16) 愝掕梡僐儅儞僪(2)

HSRP 傪媶傔傞 - 幚慔曇(17) 愝掕梡僐儅儞僪(3)

HSRP 傪媶傔傞 - 幚慔曇(18) 愝掕梡僐儅儞僪(4)

HSRP 傪媶傔傞 - 幚慔曇(19) 愝掕梡僐儅儞僪(5)

HSRP 傪媶傔傞 - 幚慔曇(20) show 僐儅儞僪

HSRP 傪媶傔傞 - 墳梡曇(1) 暋悢偺僀儞僞乕僼僃僀僗傪僩儔僢僉儞僌偡傞(1)

HSRP 傪媶傔傞 - 墳梡曇(2) 暋悢偺僀儞僞乕僼僃僀僗傪僩儔僢僉儞僌偡傞(2)

HSRP 傪媶傔傞 - 墳梡曇(3) IP 偺宱楬忣曬 傪僩儔僢僉儞僌偡傞(1)

HSRP 傪媶傔傞 - 墳梡曇(4) 堎側傞庬椶偺Object 傪僩儔僢僉儞僌偡傞

HSRP 傪媶傔傞 - 墳梡曇(5) 摿掕偺IP 傾僪儗僗傊偺摓払惈傪僩儔僢僉儞僌偡傞

HSRP 傪媶傔傞 - 墳梡曇(6) 僩儔僢僉儞僌懳徾偺Object 偵廳傒晅偗傪偡傞

HSRP 傪媶傔傞 - 墳梡曇(7) HSRP version 2

HSRP 傪媶傔傞 - 墳梡曇(8) HSRP version 2 偺僷働僢僩僼僅乕儅僢僩

HSRP 傪媶傔傞 - 墳梡曇(9) HSRP version 2 (2)